新闻公告

CVE-2020-1938复现

一、

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,其安装后会默认开启ajp连接器,方便与其他web服务器通过ajp协议进行交互。属于轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。对于一个初学者来说,可以这样认为,当在一台机器上配置好Apache 服务器,可利用它响应HTML(标准通用标记语言下的一个应用)页面的访问请求。实际上Tomcat是Apache 服务器的扩展,但运行时它是独立运行的,所以当你运行tomcat 时,它实际上作为一个与Apache 独立的进程单独运行的。

诀窍是,当配置正确时,Apache 为HTML页面服务,而Tomcat 实际上运行JSP 页面和Servlet。另外,Tomcat和IIS等Web服务器一样,具有处理HTML页面的功能,另外它还是一个Servlet和JSP容器,独立的Servlet容器是Tomcat的默认模式。不过,Tomcat处理静态HTML的能力不如Apache服务器。目前Tomcat最新版本为9.0.31。昨日由cnnvd公布其一文件包含漏洞,该漏洞可导致tomcat上webapps配置文件,源代码等内容被读取。

二、

漏洞编号:

cnvd-2020-10487

cve-2020-1938

三、

受影响版本:

apache tomcat 6

apache tomcat 7 < 7.0.100

apache tomcat 8 < 8.5.51

apache tomcat 9 < 9.0.31

已修复版本:

| 版本号 | 下载地址 |

|---|---|

| apache tomcat 8.5.51 | http://tomcat.apache.org/download-80.cgi |

| apache tomcat 9.0.31 | http://tomcat.apache.org/download-90.cgi |

| apache tomcat 7.0.100 | http://tomcat.apache.org/download-70.cgi |

其他防护措施:

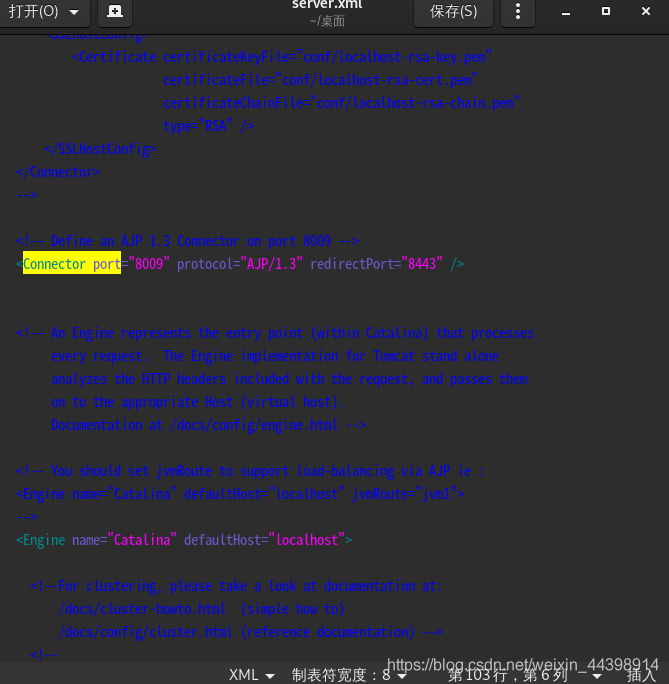

此漏洞是ajp协议的缺陷,其他版本若不需要使用此协议,可直接关闭或监听本机

配置在其conf下的server.xml文档中:

如图高亮处,注释,修改或删除。

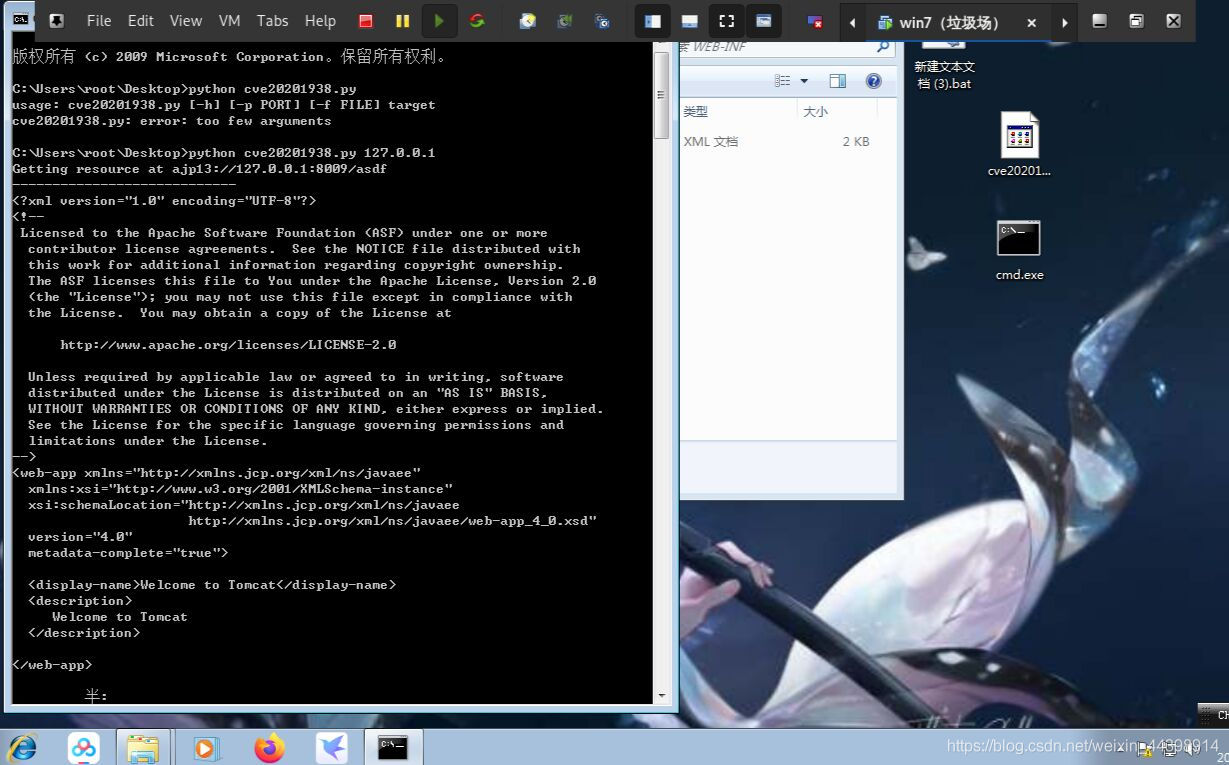

四、靶机演示:

下载具有此漏洞的版本,

环境:jdk1.8

其余参考安装包内说明文档。

五、 更多参考如下:

漏洞详情可参考国家信息安全漏洞共享平台-CNVD-2020-10487

https://www.cnvd.org.cn/flaw/show/CNVD-2020-10487

相关poc已在git上发布

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

2020-10-05

2020-10-05 浏览次数:

次

浏览次数:

次 返回列表

返回列表