新闻公告

针对VMware vSphere的勒索病毒来了

注意了,针对 VMware vSphere 的勒索病毒正在尝试着攻击,它们似乎正在寻找机会和积累经验。

2021 年 3 月 15 日,一篇关于 VMware vSphere 被勒索病毒攻击的博客文章(小岑博客)引起了行业人士的广泛关注。文章详细介绍了虚拟机被勒索病毒攻击后,出现了大量虚拟机关闭,虚拟处于关机,并处于无法连接状态,用户生产环境停线等严重问题。据博主透露,VMware vSphere 集群仅有 vCenter 处于正常状态;同时企业中 Windows 桌面电脑、笔记本大量出现被加密情况。这意味着虚拟机系统被攻击最糟糕的情况还是出现了。一般情况下,勒索病毒很难做到跨操作系统的感染,例如臭名昭著的 WannaCry,针对 Windows 系统的漏洞可以加密,但是遇到虚拟机操作系统时就失效了。但一切正在改变,公有云及私有云等数据中心采用虚拟化的部署方式,不仅实现了计算资源利用率的最大化,还有利于节能环保。在计算机虚拟化的进程中,VMware vSphere 虚拟化平台市场占有率最大,自然成为了勒索病毒攻击的重点。

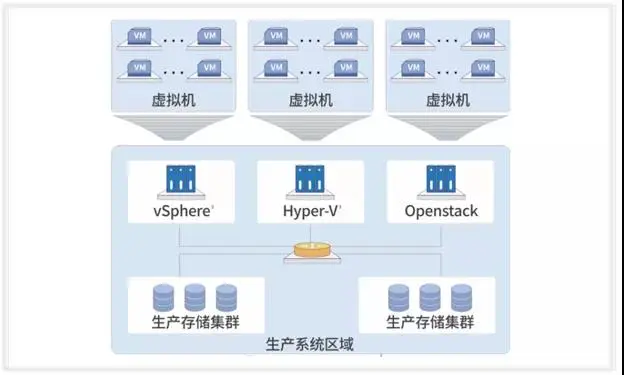

△不同虚拟机平台正在被企业大量使用

来者不善,这次的勒索病毒造成 VMware vSphere 部分的虚拟机磁盘文件.vmdk、虚拟机描述文件.vmx 被重命名,手动打开.vmx 文件,发现.vmx 文件被加密。另外 VMware vm-support日志收集包中,也有了勒索软件生成的说明文件。

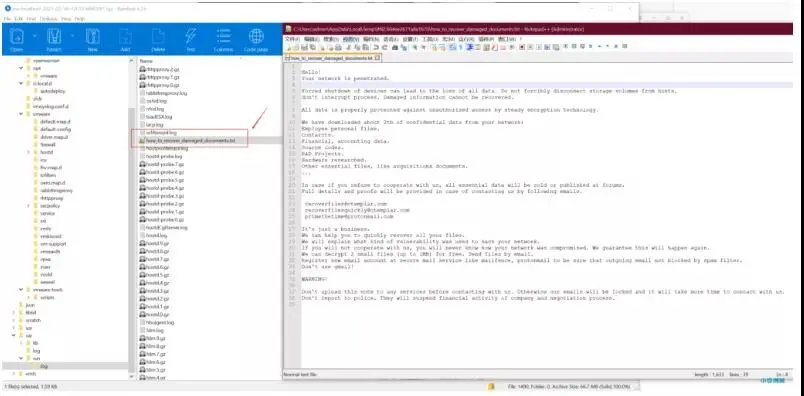

△ESXI 日志诊断包出现说明文件(来源:小岑博客)

文章提到,勒索团队在攻击感染了 VMware vSphere 虚拟机文件的同时,也加密了Windows 系统文件:(1)Windows 客户端出现文件被加密情况,加密程度不一,某些用户文件全盘加密,某些用户部分文件被加密。(2)Windows 系统日志被清理,无法溯源(客户端均安装有 McAfee 企业防病毒软件,但未起到防护作用)。(3)使用火绒、Autoruns、深信服 EDR 产品,暂未发现异常。同时感染了 VMware+Windows,这是 Double Kill。幸运的是在计算机虚拟化领域,玩家都是专业级人员,也就是精通 IT 技术的人员才会涉足像 VMware vSphere 这样的平台产品。换句话说,在这场战斗中,进攻方与防御方旗鼓相当,被攻击方对数据、业务恢复的能力要比普通的 IT 小白强得多。针对本次病毒攻击事件,文章提到了数据恢复的具体措施。一是针对 VMware vSphere 被感染的虚拟机文件:(1)得益于客户现有存储每天执行过快照,VMware vSphere虚拟化主机全部重建后,通过存储LUN快照创建新的LUN挂载给ESXI,进行手动虚拟机注册。然后启动虚拟机逐步验证数据丢失情况、恢复业务。(2)用户有数据备份环境,部分存储于本地磁盘的 VMware 虚拟机,由于无法通过快照的方式还原,通过虚拟机整机还原。(3)对于没有快照、没有备份的虚拟机,只能选择放弃,后续重构该虚拟机。(4)对现有虚拟化环境进行了升级。企业级操作系统,快照、备份就是企业生产的生命线。但是每天执行快照,并恢复的颗粒度是多大,这个值得警惕,颗粒度大,必然造成数据丢失,损失在所难免。二是针对 Windows 被感染的文件:(1)对于 Windows 客户端进行断网处理,并快速抢救式备份数据。(2)开启防病毒软件的防勒索功能。数据灾备真的太重要了。从这次事件看,勒索病毒已经开始瞄上了 VMware vSphere,或许它们正在偷偷前行,等待合适时机进行大规模进攻。这并非是危言耸听,最近针对 VMware vSphere 系统漏洞的攻击发生在今年的 2 月,勒索软件团队通过 “RansomExx” 病毒,利用 VMWare ESXi 产品中的漏洞(CVE-2019-5544、CVE-2020-3992),对虚拟硬盘的文件进行加密。

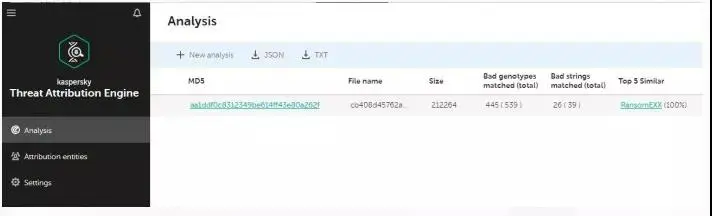

△RansomExx 被杀毒软件发现(来源:Kaspersky)

“RansomExx”病毒早在去年 10 月就被发现非法入侵企业的网络设备,并攻击本地的 ESXi 实例,进而加密其虚拟硬盘中的文件。由于该实例用于存储来自多个虚拟机的数据,因此对企业造成了巨大的破坏。

那么,如何对虚拟机进行备份,以及针对关键虚拟机进行容灾,比如热备或温备。首先从备份策略来讲,针对虚拟机的备份越来越充满挑战,主要来自两方面:一是虚拟机数量极其庞大,少则十几台,多则数千台,特别是在政务云、私有云这种虚拟化平台上,虚拟机数量太多,传统的针对每台虚拟机安装 Agent 进行备份操作,显得过于繁琐和落后;二是用户对于备份实时性要求越来越高,RPO 值越低越能减少企业的损失。针对这两大问题,可以通过无代理的虚拟化备份管理软件,通过 VMware vSphere 开放的接口进行统一备份,并根据用户生产环境和数据量,合理设置周期性备份策略,以降低备份的 RPO 值。其次从虚拟机容灾策略来讲,虚拟机故障通常分为两类:一是平台型故障,比如物理机故障导致虚拟机不可用,或者机房发生安全事件导致系统不可用;二是单机系统故障,系统运行慢或宕机。针对虚拟机不可用的问题,如果是平台型故障,可以通过负载均衡进行整体切换实现故障接管;如果是单机型故障,可以通过容灾高可用方案进行接管。通常虚拟机平台拥有单机容灾机制,但在策略上,ISV 推出的高可用软件可能更有优势,它可以自动根据“服务异常停止、网络异常、硬件故障、系统宕机”进行系统的自动接管,或提示运维人员进行判断是否接管。

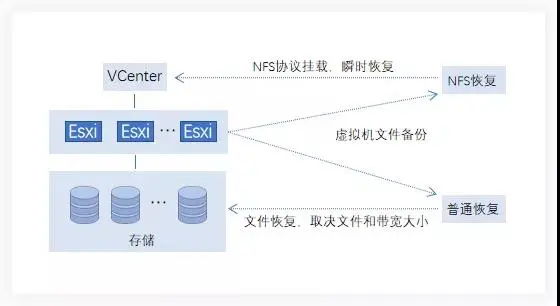

另外,数据副本管理(CDM)技术的成熟,也可以对大量的虚拟机系统进行温备。CDM 技术可以通过不同的数据采集及备份策略,实现生产系统在进行周期性备份时,可以将备份周期的时间设置为分钟级(如 30 分钟备份一次)。当虚拟机备份文件需要恢复时,可以通过存储挂载(NFS)的形式,直接将备份文件挂载在虚拟化平台上进行瞬时恢复,挂载过程秒级完成,比普通恢复所需要的时间更小。

△备份文件 NFS 恢复与普通恢复

随着虚拟机的普及,针对虚拟机的伤害变得越来越频繁,样式也越来越多样。例如,2018 年 9 月,从思科离职 5 个月的 Sudhish Kasaba Ramesh,将魔爪伸向了他曾使用的个人 Google Cloud Project 账户,并使用“rm -rf /*命令行将 WebEx Teams 视频会议和协作应用软件的456个虚拟机删除了。而这次勒索病毒针对 VMware vSphere 的攻击,实际上是黑客团队推开了针对虚拟机攻击的大门。这次的攻击,不能仅仅看成是一次简单的病毒攻击事件。

2022-10-28

2022-10-28 浏览次数:

次

浏览次数:

次 返回列表

返回列表